Izraelska firma CTS Labs, zajmująca się badaniem bezpieczeństwa, udostępniła informacje na temat trzynastu luk w procesorach i chipsetach AMD umożliwiających atak. Firma rzekomo rozpoznała cztery klasy zagrożeń, które są powiązane z poszczególnymi seriami chipów. Badacze udostępnili dane o lukach w dziwny sposób, sprawia to pewne podejrzenia, lecz przejdźmy do konkretów.

O lukach możemy dowiedzieć się z YouTube’owego kanału CTS Labs, oraz ze strony internetowej amdflaws.com. Dwa filmy opisujące zajście to jedyne materiały na powstałym trzy dni temu profilu firmy, co budzi pewne podejrzenia. Poniżej owe materiały wideo.

Sprawne oczy użytkowników Reddita zauważyły, że nagranie te zostało zrealizowane przy użyciu greenscreena, a tła są zdjęciami ze stocków po obróbce graficznej. CTS Labs jest młodą firmą, powstałą rok temu w Tel Awiwie, mimo że na stronie firmy w serwisie LinkedIn przedsiębiorstwo szczyci się 16-letnim doświadczeniem w badaniu cyberbezpieczeństwa. Na profilu CEO firmy – Ido Li Ona, w tym samym serwisie, widnieje informacja o założeniu przez niego firmy NorthBit w roku 2011. Jest to fałszywa informacja, bo przedsiębiorstwo to zostało założone przez Ariela Shiftana i Gila Dabaha w roku 2012. CTS Labs do opublikowania raportu pozostawało nieznane w świecie, samo AMD w swojej odpowiedzi o tym wspominało.

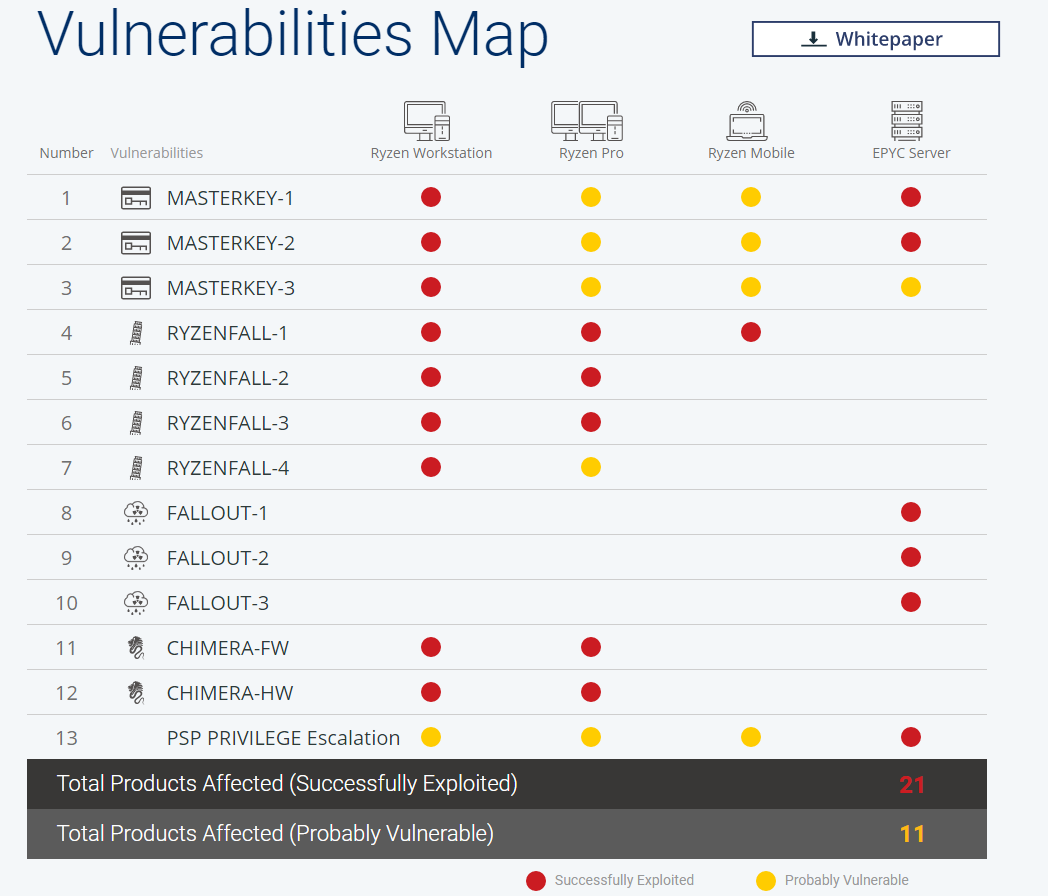

Firma opisała każdy z czterech problemów, podała jak można go wykorzystać oraz co jest do niego potrzebne, a więc:

RYZENFALL pozwala na przejęcie kontroli nad AMD Secure Processor. Atakujący może dzięki temu uzyskać dostęp do zapisu i odczytu chronionego obszaru pamięci. Wykorzystując to można ominąć zabezpieczenie Windows Credential Guard i przejąć poświadczenia sieciowe. W połączeniu z MASTERKEY pozwala chociażby zainstalować szpiegowskie oprogramowanie w komputerach firmowych. By wykorzystać tę lukę potrzebny jest fizyczny dostęp do urządzenia, uprawnienia administratora oraz korzystanie z podpisanych cyfrowo sterowników urządzenia.

FALLOUT umożliwia atakującemu odczyt i zapis z/do obszarów pamięci chronionej serwerów Epyc. Luka ta może zostać wykorzystana, by ominąć Windows Credential Guard i zdobyć poświadczenia sieciowe lub obejść zabezpieczenia przed flashowaniem biosu. Ponownie wymagany jest fizyczny dostęp do urządzenia, uprawnienia administratora oraz korzystanie z podpisanych cyfrowo sterowników urządzenia.

CHIMERA to dwa backdoory (jeden w oprogramowaniu, drugi w sprzęcie), które pozwalają na wgranie złośliwego kodu do chipsetów współpracujących z procesorami Ryzen. Ze względu na to, że chipset łączy procesor z urządzeniami USB, SATA, czy PCIe, może umożliwić prowadzenie wyrafinowanych ataków, które są bardzo trudne do wykrycia. Kolejny raz wymagane są uprawnienia administratora oraz korzystanie z podpisanego cyfrowo sterownika.

MASTERKEY to zestaw luk w firmware AMD Secure Processor, które pozwalają na ominięci jego zabezpieczenia i infiltrację. Umożliwia on niezauważone zainstalowanie złośliwego oprogramowania odpornego na próby jego usunięcia. Pozwala na manipulowanie opcjami bezpieczeństwa, takimi jak Secure Encrypted Virtualization oraz Trusted Platform Module. Tym razem prócz fizycznego dostępu do komputera i posiadania uprawnień administratora, wymaga zflashowania biosu płyty głównej i wgrania specjalnie spreparowanego firmware.

Jak widać, wymagania, które należy spełnić, by wykorzystać lukę są… specyficzne i nieproste do uzyskania, przez co moim zdaniem afera wokół tych problemów jest dość rozdmuchana. Podobnie twierdzą eksperci w sprawach cyberbezpieczeństwa Arrigo Triulzi i Kevin Beaumont.

Ponadto, Izraelska firma nie zaprezentowała szczegółów technicznych oraz dowodów. CTS Labs nie zrespektowało niepisanego prawa o tym, że luki nie ujawnia się wcześniej niż po 90 dniach od poinformowania o nich twórców sprzętu o problemie, tylko dzień po. W opublikowanym raporcie (whitepaper) można zauważyć wręcz odradzanie kupna procesorów wykonanych w architekturze Zen. Nie jest to często spotykane w takich raportach i budzi pewne podejrzenia. CTS Labs samo nie sprawdziło wszystkich ataków i nie wie ile czasu potrzeba by poczynić łatki.

Sprawa wydaje się dość dziwna i podejrzenia firmy są na niektórych płaszczyznach zbyt rozdmuchane. Moim zdaniem, zwykli użytkownicy nie mają się czego obawiać, na pewno AMD poinformuje wszystkich po rozwiązaniu problemu.

Komentarze