W znacznej większości routerów są funkcje które mogą znacznie podnieść bezpieczeństwo sieci Wi-Fi. W ostatniej części poradnika przedstawię dwie moim zdaniem najciekawsze funkcje.

Niestety najczęściej nie sprawdzą się w zastosowaniach domowych. Artykuł prawdopodobnie może nie zostać w pełni zrozumiały dla każdego chodź postaram się aby tak było. Zapraszam tym samym do trzeciej części poradnika o bezpiecznej sieci Wi-Fi.

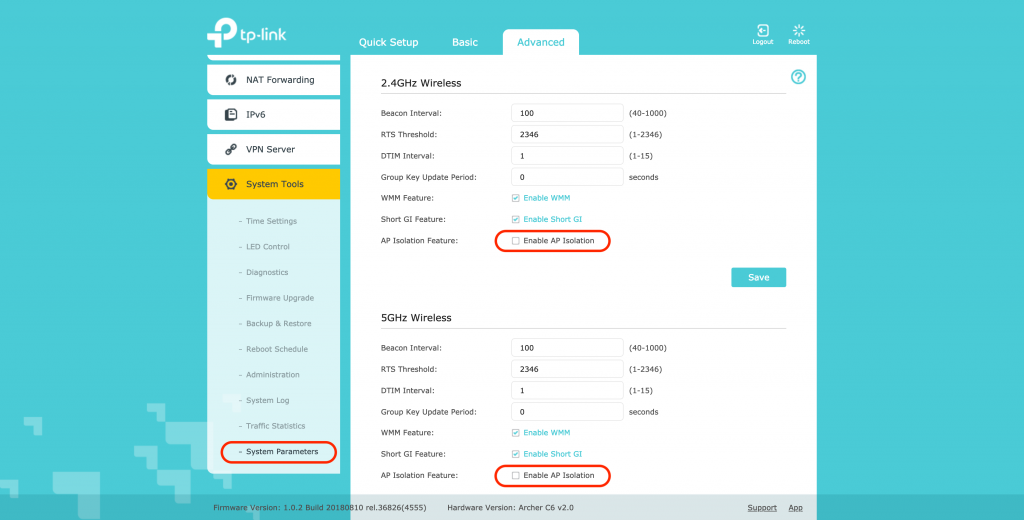

AP Isolation

Po uruchomieniu tej funkcji żadne z urządzeń podłączonych do tej samej sieci Wi-Fi nie będą się wzajemnie widziały. Funkcje warto zastosować głównie w momencie, gdy będziemy chcieli stworzyć publiczny hotspot lub sieć dla gości. W domu ta funkcja ma swoje zastosowanie tylko w momencie, kiedy nie łączycie się z innym urządzeniem w sieci Wi-Fi. Pewnie większość osób powie – nie. Pamiętajcie, że dotyczy to również urządzeń typu drukarka czy konsola. Czyli jeśli macie PS4 podłączone przez Wi-Fi i chcecie zagrać w jedną z gier serii Playstation Link to również urządzenia nie będą się wzajemnie widziały, przez co nie pogracie.

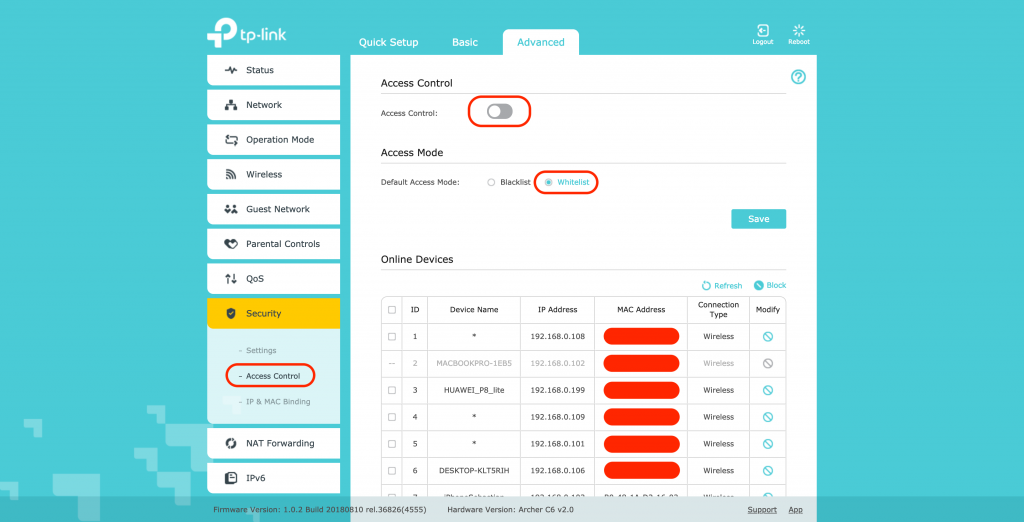

Filtrowanie adresów MAC

Adres MAC to nic innego, jak unikalny identyfikator karty sieciowej waszego urządzenia. Dzięki niemu możemy identyfikować każde z urządzeń podłączonych do sieci. Dlatego też lata temu producenci sprzętu komputerowego wpadli na pomysł, aby przy pomocy filtrowania adresów pozwalać (lub blokować) konkretne urządzenie w sieci. Po uruchomieniu tej funkcji do sieci będą mogły podłączyć się tylko te urządzenia, które ręcznie zostały wpisane na listę. Dzięki czemu, jak się pewnie domyślacie, nawet, gdy ktoś będzie znał hasło do Waszej sieci Wi-Fi nie połączy się z nią. Router automatycznie rozłączy urządzenie, którego brak na liście lub znajduje się na czarnej liście.

Nie sugeruj się tym screenshotem

Sugerując się tylko tym screenshotem możecie nie znaleźć tej funkcji. Zarówno w routerach TP-Link, jak i Linksys, Cisco czy nawet Xiaomi tę funkcję obsługuje się nieco inaczej i wygląda inaczej. W przypadku tego routera można to zrobić jak na screenie. Czyli ustawiając statyczne adresy IP w serwerze DHCP i uruchamiając „Kontrole dostępu” zaznaczyć „Białą listę” i wtedy połączą się z siecią tylko te urządzenia, które znajdują się na tej liście. Można również zaznaczyć czarną listę, wtedy wszystkie urządzenia będą dopuszczane oprócz tych wpisanych na czarną listę. Tak jest w przypadku tego routera. W Twoim routerze może być to zupełnie inne. Jak i nie będzie się nazywać „Access Control” a np. jak w jednym z znanych mi routerów Cisco – „Wireless Mac Filter”.

Wysokie podnoszenie bezpieczeństwa – czy na pewno?

Rozwiązanie w mojej opinii w pewnym stopniu wysoce podnosi bezpieczeństwo, lecz bywa uciążliwie. Przed podłączeniem nowego urządzenia do sieci będziecie musieli ręcznie wpisać adres MAC tego urządzenia. Tak nawet drukarki, konsoli czy wieży. Dlatego to rozwiązanie często stosuje się w firmach, aby pracownicy mogli podłączać do sieci służbowy komputer, lecz nie prywatny smartphone. Oczywiście można stosować to rozwiązanie również w domu. Uciążliwe i tylko dla osób, które są nieco bardziej zaawansowane. W warunkach domowych uważam to w większości przypadków za zbędne rozwiązanie.

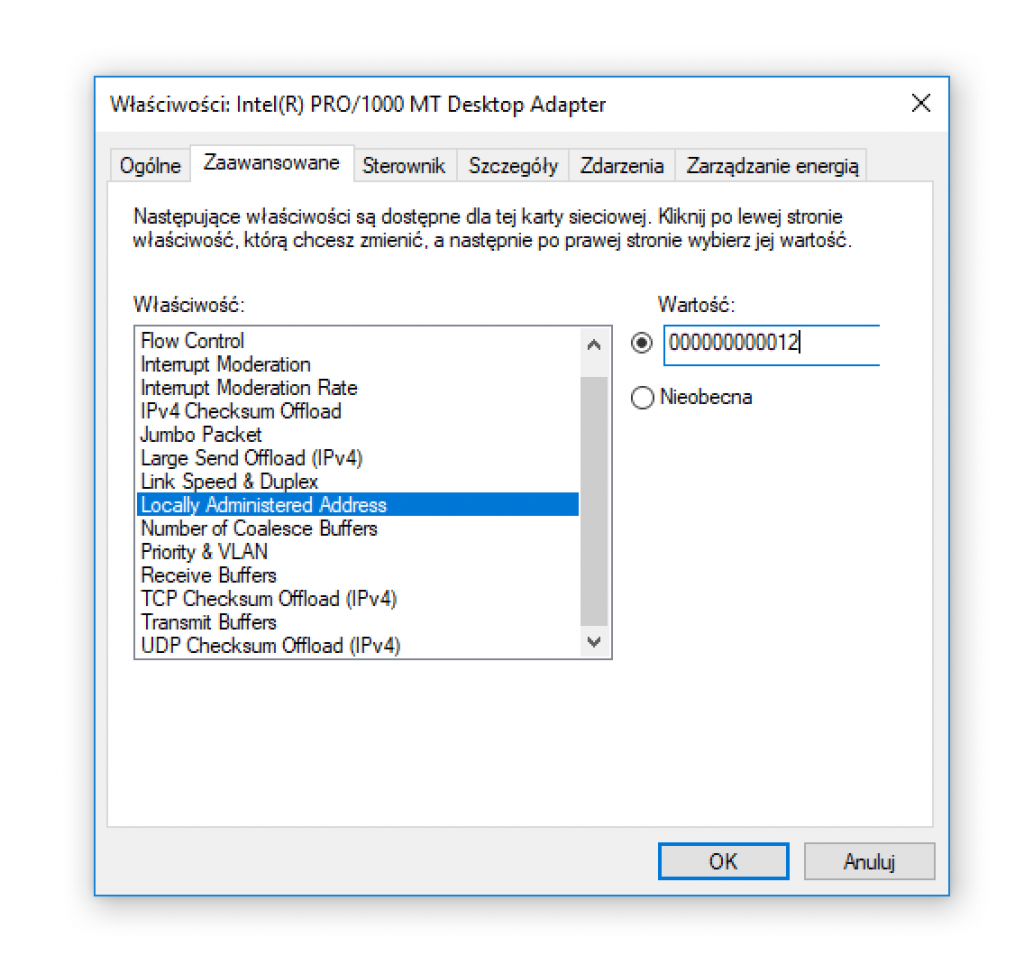

W pewnym stopniu

Dlaczego w pewnym stopniu? Bo jak wspomniałem przy okazji drugiej części poradnika. Nie ma rozwiązania, którego nie da się obejść. To że w routerach można klonować adres MAC nie jest chyba dla nikogo zaskakujące. W końcu wielu z dostawców sieci identyfikuje swoich klientów właśnie poprzez DHCP na podstawie adresu MAC podanego na umowie. Lecz adres MAC można również zmienić w urządzeniu.

Udowodnij!

W macOS potrzeba do miany adresu MAC kilka komend terminala. W systemach rodziny Windows jest jeszcze prościej, gdyż wystarczy w ustawieniach karty sieciowej znaleźć odpowiedni parametr.

Domyślacie się pewnie, że w tym miejscu należy wpisać w systemie szesnastkowym dowolnie wymyślony adres MAC. Wpisujemy go bez znaku myślnika (-). Zatwierdzamy zmianę i gotowe. Temu tematowi poświeciłem osobny poradnik, który pojawi się niebawem.

Czyli co mogłoby się wydarzyć?

Jeśli uruchomilibyście funkcje filtrowanie adresów MAC. Dopisalibyście do dopuszczonych urządzeń adresy MAC swoich urządzeń. To jest możliwa następująca metoda ataku. Ktoś mógłby zacząć „podsłuchiwać” Waszą sieć np. przy pomocy programu Wireshark i mógłby zdobyć adres MAC komputera, który łączy się się z siecią. Następnie wystarczyłoby, że taki adres MAC ustawiłby w swoim urządzeniu, aby również móc się połączyć z Waszą siecią. Uprzedzam – wiem, że jest to nieco naciągana metoda ataku, jednak możliwa. Najpierw musimy zdobyć adres MAC urządzenia i mieć pewność, że jest ono dopisane do serwera DHCP. Posiadać lub podsłuchać hasło do sieci Wi-Fi. Trzeba odpowiednią ilość czasu poświęcić na podsłuchiwanie takiej sieci. Wiem, lecz chciałem tylko zwrócić uwagę że nie ma rozwiązań idealnych i nawet tę funkcję można obejść na swój skomplikowany sposób.

Bezpieczna sieć Wi-Fi – To wszystko?

Obie z przedstawionych funkcji prawdopodobnie nie będą przydatne Wam w domu. AP Isolation ze względu na to iż urządzenia nie będą się widziały. Filtrowanie adresów MAC przez swoją uciążliwość. W mojej opinii funkcje te sprawdzą się głównie w zastosowaniach firmowych, lecz nie wykluczam tego, że ktoś z Was z nich nie skorzysta. Wiem, że nie opisałem w ramach tego poradnika wielu innych funkcji, jak chociażby kontrola rodzicielska czy QoS. Jednak celem tego poradnika było trafienie do jak największej grupy zainteresowanych maksymalnie prostym językiem i funkcjami. Wydaje mi się że to nie było możliwe. Mam nadzieję, że chodź część z czytelników nauczyła się czegoś lub została zainteresowana tematem bezpieczeństwa sieci. Jak wspominałem w każdej części tak wspomnę i tu. W mojej opinii jeśli nie podajecie każdemu hasła. Od czasu – do czasu kontrolujecie kto łączy się z Waszą siecią Wi-Fi i macie mocne oraz unikalne hasło – nie ma większych powodów do obaw. Czekamy na Wasze komentarze, jakie jeszcze poradniki chcielibyście, aby znalazły się w TestHub.

obrazek tytułowy: pexels.com | screenshot: autora wpisu

Komentarze